Sadržaj:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 09:37.

- Zadnja promjena 2025-01-23 14:47.

Ovo je vrlo kratak vodič koji se bavi jednim aspektom kibernetičke sigurnosti - snagom ssl usluge na vašem web poslužitelju. Pozadina je da se ssl usluge na vašem web mjestu koriste kako bi se osiguralo da nitko ne može hakirati podatke koji se prenose na vaše web mjesto i s njega. Bilo je dobro objavljenih napada na ranjive SSL usluge, kao što je Heartbleed bug u OpenSSL -u i Poodle bug koji je iskorištavao ranjivosti SSL 3.0. (Ovo područje je pokretna meta pa morate ugraditi SSL testiranje u svoj ciklus planiranja, do-provjeri-djelovanja (PDCA) ISO 27001.)

Kad se ssl instalira na vaše web mjesto pomoću certifikata priznatog davatelja, vidjet ćete da se vašoj web stranici može pristupiti s https://vašadomena.com. To znači da se podaci prenose natrag i naprijed u šifriranom formatu. Nasuprot tome, https://yourdomain.com ili slaba enkripcija otkriva prenesene podatke u čistom tekstu, što znači da čak i dječji haker može pristupiti vašim podacima o lozinkama itd. Pomoću lako dostupnih alata poput Wiresharka.

U ostatku ovog vodiča pretpostavljam da ćete koristiti Apache kao svoj web poslužitelj na Linuxu i da imate pristup svom web poslužitelju putem emulatora terminala kao što je kit. Radi jednostavnosti, također ću pretpostaviti da je vaš ISP dao vaš SSL certifikat i da imate mogućnost ponovno konfigurirati neke njegove aspekte.

Korak 1: Testiranje snage vaše SSL usluge

Jednostavno idite na https://www.ssllabs.com/ssltest/ i unesite naziv svoje domene pored okvira Hostname i potvrdite okvir "Ne prikazuj rezultate na pločama" i kliknite gumb za slanje. (Imajte na umu da ne biste trebali testirati nijednu domenu bez prethodnog dopuštenja i nikada ne biste trebali prikazivati rezultate na pločama.)

Nakon provedenih testova bit će vam dodijeljen rezultat od F do A+. Dobit ćete detaljne rezultate testa koji će vam, nadamo se, pojasniti zašto ste dobili dodijeljeni rezultat.

Uobičajeni razlozi za neuspjeh su zato što koristite zastarjele komponente kao što su šifre ili protokoli. Uskoro ću se usredotočiti na šifre, ali prvo kratko o kriptografskim protokolima.

Kriptografski protokoli pružaju komunikacijsku sigurnost putem računalne mreže. … Veza je privatna (ili sigurna) jer se simetrična kriptografija koristi za šifriranje prenesenih podataka. Dva glavna protokola su TLS i SSL. Potonji je zabranjen za upotrebu, a zauzvrat, TLS se razvija, pa dok ovo pišem, najnovija verzija je 1.3, iako u nacrtu. U praktičnom smislu, kao i u siječnju 2018., trebali biste imati samo TLS v 1.2. omogućeno. Vjerojatno će doći do prelaska na TLV v 1.3. tijekom 2018. Qualys test će navesti koje ste kriptografske protokole primijenili i trenutno ćete, ako koristite ispod TLS v 1.2., dobiti lošu ocjenu.

Posljednja stvar koju treba reći o kriptografskim protokolima, kada kupite web paket i SSL certifikat od glavnog dobavljača internetskih usluga, poput GoDaddyja, to će biti TLS v 1.2. što je dobro, ali dalje u nizu, možda će vam biti teško nadograditi recimo TLS v 1.3. Osobno, instaliram vlastite SSL certifikate i stoga, da tako kažem, kontroliram svoju sudbinu.

Korak 2: Ponovno konfigurirajte Apache za uvođenje SSL promjena

Jedno od važnih područja koje se testira u Qualys SSL testu i fokus ovog odjeljka su paketi Cipher koji određuju jačinu šifriranja vaših prenesenih podataka. Evo primjera izlaza iz Qualys SSL testa na jednoj od mojih domena.

Šifra Suites # TLS 1.2 (apartmani u poslužitelja poželjni red) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (ekv. 3072 bitova RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (ekv. 3072 bitova RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (ekv. 3072 bita RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (ekv. 3072 bita RSA) FS128

Možda ćete potrošiti puno vremena na ponovno konfiguriranje vaše Apache konfiguracije kako biste uklonili crvene crte (ne uspijevaju) iz izvješća o Qualysovom testu, ali preporučujem sljedeći pristup da biste dobili najbolje postavke Cipher Suite.

1) Posjetite web mjesto Apache i zatražite njihove preporuke za korištenje Cipher Suitea. U vrijeme pisanja ovog članka slijedio sam ovu vezu -

2) Dodajte preporučenu postavku u konfiguracijsku datoteku Apachea i ponovno pokrenite Apache. Ovo je njihova preporučena postavka koju sam koristio.

SSLCiferSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1EC5: ECDH -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Napomene - Jedan od izazova je pronaći datoteku koja vam je potrebna za promjenu vaše SSLCipherSuite direktive. Da biste to učinili, prijavite se na Putty i prijavite se u direktorij etc (sudo cd /etc) Potražite apache direktorij poput apache2 ili http. Zatim pretražite apache direktorij na sljedeći način: grep -r "SSLCipherSuite" /etc /apache2 - Ovo će vam dati izlaz sličan ovome:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH: MEDIUM:! aNULL:! MD5:! RC4:! DES/etc/apache2/mods-available/ssl.conf: #SSLCipherSuite HIGH:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH+AESGCM: DH+AESGCM: ECDH+AES256: DH+AES256: ECDH+AES128: DH+AES: ECDH+3DES: DH+3DES: RSA+AESGCM: RSA+AES: RSA+3DES:! ANULL:! MD5:! DSS

Važno je napomenuti datoteku /etc/apache2/mods-available/ssl.conf ili bilo što drugo što je vaše. Otvorite datoteku pomoću uređivača poput nano i idite na odjeljak # SSL Cipher Suite:. Zatim zamijenite postojeći unos u direktivi SSLCipherSuite s gornjim s web stranice Apache. Ne zaboravite komentirati starije SSLCipherSuite direktive i ponovno pokrenuti Apache - u mom slučaju, to sam učinio upisivanjem sudo /etc/init.d/apache2 restart

Imajte na umu da ćete ponekad morati ukloniti određene šifre koje vam daju nizak Qualys SSL testni rezultat (recimo jer su otkrivene nove ranjivosti) iako ste koristili preporučene postavke Apachea. Primjer je ako se sljedeći redak pojavi crveno (neuspješno) u vašem izvješću Qualys TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) Prvi korak je pronaći kod koji trebate promijeniti u svojoj Apache SSLCipherSuite direktivi. Da biste pronašli kôd, idite na https://www.openssl.org/docs/man1.0.2/apps/ciphers…-ovo prikazuje kôd na sljedeći način: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Uzmite ECDHE-RSA-AES256-GCM-SHA384 i uklonite ga iz unosa koji ste dodali kao Apache Apache SSLCipherSuite direktivu, a zatim ga dodajte do kraja prethodeći mu sa:!

Ponovno pokrenite Apache i ponovno ga testirajte

Korak 3: Zaključak

Znam da ste naučili nešto o SSL testiranju. Ima još mnogo toga za naučiti o ovome, ali nadam se da sam vas usmjerio u pravom smjeru. U svojim sljedećim vodičima pokazat ću druga područja kibernetičke sigurnosti pa ostanite s nama.

Preporučeni:

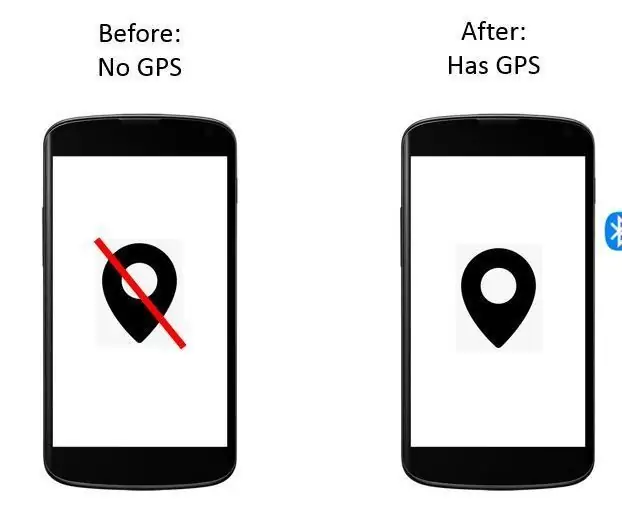

Postavljanje vanjskog Bluetooth GPS davatelja usluga za Android uređaje: 8 koraka

Postavljanje za vanjskog Bluetooth davatelja GPS usluga za Android uređaje: Ova instrukcija će vam objasniti kako stvoriti vlastiti vanjski GPS s omogućenim Bluetooth-om za vaš telefon, zapaliti sve na samo oko 10 USD. Materijal: NEO 6M U-blox GPSHC-05 bluetooth modul Poznavanje povezivanje Blutooth modula niske energije Ardui

Vodič: Kako koristiti ESP32-CAM na web poslužitelju za video streaming: 3 koraka

Vodič: Kako koristiti ESP32-CAM na web poslužitelju za video streaming: Opis: ESP32-CAM je ESP32 bežična IoT Vision razvojna ploča u vrlo malom faktoru, dizajnirana za upotrebu u raznim IoT projektima, poput kućnih pametnih uređaja, industrijskih bežično upravljanje, bežično praćenje, QR bežična identifikacija

ESP8266 Nodemcu Nadzor temperature pomoću DHT11 na lokalnom web poslužitelju - Dobijte sobnu temperaturu i vlažnost u svom pregledniku: 6 koraka

ESP8266 Nodemcu Nadzor temperature pomoću DHT11 na lokalnom web poslužitelju | Dobijte sobnu temperaturu i vlažnost u svom pregledniku: Zdravo dečki, danas ćemo napraviti vlažnost & sustav za praćenje temperature pomoću ESP 8266 NODEMCU & Senzor temperature DHT11. Temperatura i vlaga dobivaju se pomoću DHT11 senzora & u pregledniku se može vidjeti kojom će se web stranicom upravljati

Irrigações Automatizadas Com Web usluga Korištenje Pythona: 5 koraka (sa slikama)

Irrigações Automatizadas Com Web Service Korištenje Pythona: Neste projeto iremos desenvolver um system for monitoringra para planta ç õ es, que ir á obter dados de umidade relativa do ar, press ã o atmosfera & rica, temperatura do ar, incid ê ncia UV, velocidade do vento e condi &

Instaliranje novog virtualnog domaćina na Apache web poslužitelju: 3 koraka

Instaliranje novog virtualnog domaćina na Apache web poslužitelju: Svrha ovog vodiča je proći kroz proces konfiguriranja i pokretanja novog virtualnog domaćina web poslužitelja Apache. Virtualni domaćin je "profil" koji detektira koji DNS host (npr. www.MyOtherhostname.com) se poziva za