Sadržaj:

- Korak 1: INSTALIRAJTE KALI LINUX

- Korak 2:

- 3. korak:

- Korak 4:

- 5. korak:

- Korak 6:

- Korak 7:

- Korak 8:

- Korak 9:

- 10. korak:

- 11. korak:

- Korak 12:

- Korak 13:

- Korak 14:

- Korak 15:

- Korak 16:

- Korak 17:

- Korak 18:

- Korak 19:

- Korak 20:

- Korak 21:

- Korak 22:

- Korak 23:

- Korak 24:

- Korak 25:

- Korak 26:

- Korak 27:

- Korak 28:

- Korak 29:

- Korak 30: POČNITE HAKOVANJE !!!!!!!

- Korak 31:

- 32. korak:

- Korak 33:

- Korak 34:

- Korak 35:

- Korak 36:

- Korak 37:

- Korak 38:

- Korak 39:

- Korak 40:

- Korak 41:

- Korak 42:

- Korak 43:

- Korak 44:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 09:32.

- Zadnja promjena 2025-06-01 06:09.

Kali Linux može se koristiti za mnoge stvari, ali vjerojatno je najpoznatiji po svojoj sposobnosti penetracijskog testa ili "hakiranja" WPA i WPA2 mreža. Postoje stotine Windows aplikacija koje tvrde da mogu hakirati WPA; nemojte ih dobiti! To su samo prijevare, koje koriste profesionalni hakeri, kako bi namamili početnike ili htjeli hakere da ih sami hakiraju. Postoji samo jedan način na koji hakeri mogu ući u vašu mrežu, a to je s OS-om temeljenim na Linuxu, bežičnom karticom koja može nadzirati način rada i aircrack-ng-om ili slično. Također imajte na umu da, čak i s ovim alatima, pucanje Wi-Fi-ja nije za početnike. Igranje s njim zahtijeva osnovno znanje o načinu funkcioniranja WPA provjere autentičnosti i umjereno poznavanje Kali Linuxa i njegovih alata, pa svaki haker koji dobije pristup vašoj mreži vjerojatno nije početnik.

NAPOMENA*OVO UPOTREBITE S DOZVOLOM DRUGIH WIFI U KOJIMA TESTIRATE OVAJ TEST

KORISTITE GA NA SVOJ RIZIK !!

Korak 1: INSTALIRAJTE KALI LINUX

Prvo moramo preuzeti Kali s https://kali.org/downloads/. Ako imate 64-bitno računalo (poput mene), vjerojatno ćete htjeti 64-bitnu verziju Kali zbog performansi. Proširite padajući izbornik kako biste pronašli potrebnu verziju. Odaberite 64-bitnu verziju SAMO ako imate 64-bitno računalo.

Korak 2:

Ako nemate torrent program, kliknite "ISO" pored odgovarajuće verzije Kali i odaberite "Spremi" kada se obavijest o preuzimanju pojavi u vašem pregledniku i spremite je na lokaciju koja se lako pamti. Ako imate torrent program, onda toplo preporučujem korištenje torrent opcije, jer je puno brža. Kliknite na "Torrent" pored odgovarajuće verzije Kali i spremite datoteku ".torrent" na lokaciju koja se lako pamti/pristupa. Sada otvorite svoj Torrent program (koristim uTorrent), kliknite "Dodaj novi torrent", odaberite ".torrent”datoteku i odaberite odgovarajuće opcije za preuzimanje. Sada pričekajte da Kali preuzme, to može potrajati nekoliko sati, ovisno o brzini vašeg interneta.

3. korak:

Kad Kali završi s preuzimanjem, otvorite VMware Player i kliknite Stvori novi virtualni STROJ.

Korak 4:

U prozoru koji se otvori odaberite datoteku slike instalacijskog diska (iso), potražite lokaciju i odaberite ISO datoteku Kali Linux koju ste upravo preuzeli.

5. korak:

U sljedećem koraku odaberite naziv virtualnog stroja. Nazvat ću ga Tutorial Kali za ovaj vodič. Također morate odabrati mjesto za to, preporučujem stvaranje mape pod nazivom "Virtualni strojevi" u Mojim dokumentima. Zatim kliknite Dalje.

Korak 6:

Sljedeći korak, morate odabrati maksimalnu veličinu za Kali. Preporučujem da napravite najmanje 30 GB jer se Kali s vremenom širi. Nakon što ste unijeli željenu vrijednost (ne manje od 20 GB) promijenite sljedeću opciju za Spremi virtualni disk kao jednu datoteku i kliknite Dalje.

Korak 7:

U sljedećem prozoru moramo prilagoditi neke hardverske postavke pa kliknite gumb Prilagodi hardver …

Korak 8:

Sada će vam se prikazati prozor Hardver. Odaberite Memorija u lijevom oknu prozora i pomaknite klizač s desne strane na najmanje 512 MB*. Budući da na računaru imam 8 GB RAM -a, stavit ću ga na 2 GB (2000 Mb). *Napomena: virtualnom stroju trebate dati najviše polovicu RAM -a instaliranog na računalu. Ako vaše računalo ima 4 GB RAM -a, maksimum na koji ga želite pomaknuti je 2 GB. Ako vaše računalo ima 8 GB, možete prijeći na maksimalno 4 GB itd

Sada u lijevom oknu označite Procesori. Ova opcija doista ovisi o vašem računalu, ako imate više procesora, tada možete odabrati dva ili više. Ako imate uobičajeno računalo, s dva ili manje, predlažem da ovaj broj ostavite na jedan.

Nastavljajući, kliknite Mrežni adapter u lijevom oknu. Na desnoj strani premjestite točku na opciju Premošćeno (gore). Sada kliknite gumb Konfiguriraj adaptere.

U malom prozoru koji se pojavi poništite sve okvire osim onog pored vašeg uobičajenog mrežnog adaptera i pritisnite U redu.

Sada možete kliknuti na Zatvori na dnu prozora Hardver, a zatim kliknite na Završi u čarobnjaku

Korak 9:

Nakon što kliknete Završi, prozor će se zatvoriti i nova datoteka virtualnog stroja bit će dodana u biblioteku VM. Sada sve što trebamo učiniti je pokrenuti Kali i instalirati je! Da biste to učinili, označite naziv novostvorenog virtualnog stroja klikom na njega, a zatim kliknite Reproduciraj virtualni stroj u desnom oknu

10. korak:

Na izborniku za pokretanje pomoću tipki sa strelicama pomaknite se dolje do grafičke instalacije i pritisnite enter.

11. korak:

Na sljedećem zaslonu od vas će se tražiti da odaberete željeni jezik, možete to učiniti pomoću miša, a zatim kliknite Nastavi.

Korak 12:

Na sljedećem zaslonu odaberite svoju lokaciju i pritisnite Nastavi.

Od vas će se sada tražiti vaša standardna tipkovnica. Ako koristite standardnu američku englesku tipkovnicu, samo kliknite Nastavi.

Korak 13:

Pričekajte dok Kali ne otkrije hardver na vašem računalu. Tijekom toga, možda će vam se prikazati ovaj zaslon:

Korak 14:

Samo pritisnite Nastavi i na sljedećem ekranu odaberite Nemoj konfigurirati mrežu u ovom trenutku.

Korak 15:

Od vas će se sada tražiti da unesete naziv hosta, koji je poput naziva računala. Možete unijeti sve što želite ili ostaviti kao kali. Kad završite, pritisnite Nastavi.

Korak 16:

Kali će vas sada zamoliti da unesete lozinku za root (glavni) račun. Provjerite možete li lako zapamtiti ovu lozinku, ako je zaboravite, morat ćete ponovno instalirati Kali. Pritisnite Nastavi nakon što ste unijeli i ponovno unijeli lozinku po svom izboru.

Korak 17:

Sljedeći korak od vas će tražiti vašu vremensku zonu, odaberite je i kliknite Nastavi.

Korak 18:

Pričekajte dok Kali ne otkrije particije diska. Kad vam se prikaže sljedeći korak, odaberite Vođeno - koristi cijeli disk. (ovo je obično gornja opcija), a zatim kliknite Nastavi.

Korak 19:

Instalacijski program sada će potvrditi da želite koristiti ovu particiju. Pritisnite Nastavi

Pojavit će se još jedno pitanje o particiji. Odaberite opciju koja kaže Sve datoteke na jednoj particiji i pritisnite Nastavi.

Korak 20:

Potvrdite da želite izvršiti ove promjene odabirom Završi particioniranje i upišite promjene na disk. Zatim pritisnite Nastavi.

Korak 21:

Posljednje pitanje! Potvrdite da zaista želite unijeti ove promjene pomicanjem točke na Da i pritiskom na Nastavi.

Korak 22:

U redu, Kali je dovršila instalaciju i sada vam se prikazuje prozor koji vas pita o mrežnom ogledalu. Možete samo odabrati Ne i pritisnuti Nastavi.

Korak 23:

Nakon nekoliko minuta instalacijski program će vas pitati želite li instalirati GRUB boot loader. Pritisnite Da i nastavi.

Korak 24:

Nakon što se ponovno pokrene i prikaže vam se zaslon za prijavu, kliknite Ostalo …

Korak 25:

Upišite korijen korisničkog imena u okvir i pritisnite Enter ili kliknite "Prijava",

Korak 26:

Na sljedećem zaslonu upišite lozinku koju ste prethodno stvorili i pritisnite Enter ili ponovno kliknite "Prijava".

Korak 27:

Ako pogrešno upišete lozinku/korisničko ime, dobit ćete ovu poruku

Korak 28:

Samo pokušajte ponovno i ne zaboravite upotrijebiti lozinku koju ste ranije stvorili.

Korak 29:

SADA STE INSTALIRALI KALI LINUX WOW:):):):).

Korak 30: POČNITE HAKOVANJE !!!!!!!

Pokrenite Kali Linux i prijavite se, po mogućnosti kao root.

Korak 31:

Uključite bežični adapter koji podržava ubrizgavanje (osim ako ga vaša računalna kartica podržava). Ako koristite Kali u VMware -u, možda ćete morati povezati karticu putem ikone u izborniku uređaja.

32. korak:

Prekinite vezu sa svim bežičnim mrežama, otvorite terminal i upišite airmon-ng

Ovdje će se navesti sve bežične kartice koje podržavaju način rada monitora (ne ubrizgavanja). Ako nema kartica na popisu, pokušajte odspojiti i ponovno spojiti karticu te provjeriti podržava li način rada monitora. Možete provjeriti podržava li kartica način rada monitora upisivanjem ifconfig u drugom terminalu, ako je kartica navedena u ifconfig, ali se ne prikazuje u airmon-ng-u, znači da kartica to ne podržava. Ovdje možete vidjeti da moja kartica podržava način rada monitora i da je navedena kao wlan0.

Korak 33:

Upišite airmon-ng start, a zatim sučelje vaše bežične kartice. moj je wlan0, pa bi moja naredba bila: airmon-ng start wlan0

Poruka “(način rada monitora je omogućen)” znači da je kartica uspješno prebačena u način rada monitora. Zabilježite naziv novog sučelja monitora, mon0.

EDIT: Greška nedavno otkrivena u Kali Linuxu čini da airmon-ng postavi kanal kao fiksno “-1” kada prvi put omogućite mon0. Ako primite ovu pogrešku ili jednostavno ne želite iskoristiti priliku, slijedite ove korake nakon omogućavanja mon0: Upišite: ifconfig [sučelje bežične kartice] prema dolje i pritisnite Enter. Zamijenite [sučelje bežične kartice] imenom sučelja na kojem ste omogućili mon0; vjerojatno se zove wlan0. Ovo onemogućuje povezivanje bežične kartice s internetom, što joj omogućuje da se usredotoči na način rada monitora. Nakon što ste onemogućili mon0 (dovršili bežični odjeljak vodiča), morat ćete omogućiti wlan0 (ili naziv bežičnog sučelja) upisivanjem: ifconfig [sučelje bežične kartice] gore i pritiskom na Enter.

Korak 34:

Upišite airodump-ng nakon čega slijedi naziv novog sučelja monitora, koje je vjerojatno mon0

Ako primite pogrešku "fiksni kanal -1", pogledajte gore Uredi.

Korak 35:

Airodump će sada navesti sve bežične mreže u vašem području i mnogo korisnih informacija o njima. Pronađite svoju mrežu ili onu mrežu za koju imate dopuštenje za penetracijski test. Nakon što ste uočili svoju mrežu na sve popunjenijem popisu, pritisnite Ctrl + C na tipkovnici da biste zaustavili proces. Zabilježite kanal vaše ciljne mreže.

Korak 36:

Kopirajte BSSID ciljne mreže

Sada upišite ovu naredbu: airodump -ng -c [kanal] --bssid [bssid] -w/root/Desktop/[sučelje monitora] Zamijenite [kanal] kanalom vaše ciljne mreže. Zalijepite mrežni BSSID gdje je [bssid] i zamijenite [sučelje monitora] imenom vašeg sučelja za monitor, (mon0).

Cjelovita naredba trebala bi izgledati ovako: airodump -ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w/root/Desktop/mon0

Sada pritisnite enter.

Korak 37:

Airodump sada nadgleda samo ciljanu mrežu, omogućujući nam prikupljanje specifičnijih informacija o njoj. Ono što sada doista radimo je čekanje da se uređaj spoji ili ponovno spoji na mrežu, što primorava usmjerivač da pošalje četverosmjerno rukovanje koje moramo snimiti kako bismo razbili lozinku. Također, četiri datoteke trebale bi se pojaviti na vašoj radnoj površini, tu će se rukovanje spremiti prilikom snimanja, stoga ih nemojte brisati! Ali zapravo nećemo čekati da se uređaj spoji, ne, nestrpljivi hakeri to ne rade. Zapravo ćemo upotrijebiti još jedan cool alat koji pripada paketu zrakoplova pod nazivom aireplay-ng, kako bismo ubrzali proces. Umjesto čekanja na povezivanje uređaja, hakeri koriste ovaj alat kako bi prisilili uređaj na ponovno povezivanje slanjem paketa deautentifikacije (deauth) na uređaj, zbog čega misle da se mora ponovno povezati s usmjerivačem. Naravno, da bi ovaj alat funkcionirao, mora biti netko drugi spojen na mrežu, stoga gledajte airodump-ng i pričekajte da se pojavi klijent. Može potrajati dugo, ili može proći samo sekundu prije nego što se prva pokaže. Ako se nakon dugog čekanja ne pojavi nijedna, možda je mreža trenutno prazna ili ste daleko od mreže.

Na ovoj slici možete vidjeti da se na našoj mreži pojavio klijent koji nam omogućuje početak sljedećeg koraka.

Korak 38:

ostavite airodump-ng pokrenutim i otvorite drugi terminal. U ovaj terminal upišite ovu naredbu: aireplay-ng -0 2 -a [usmjerivač bssid] -c [klijent bssid] mon0 -0 je prečica za način deauth, a 2 je broj paketa deauth za slanje. -a označava bssid pristupne točke (usmjerivača), zamijenite [usmjerivač bssid] s BSSID -om ciljne mreže, što je u mom slučaju 00: 14: BF: E0: E8: D5. -c označava BSSID klijenta, zabilježen na prethodnoj slici. Zamijenite [client bssid] s BSSID povezanog klijenta, to će biti navedeno pod "STATION". I naravno, mon0 samo znači sučelje monitora, promijenite ga ako je vaše drugačije. Moja potpuna naredba izgleda ovako: aireplay-ng -0 2 -a 00: 14: BF: E0: E8: D5 -c 4C: EB: 42: 59: DE: 31 mon0

Korak 39:

Nakon što pritisnete Enter, vidjet ćete da aireplay-ng šalje pakete, a za nekoliko trenutaka trebali biste vidjeti ovu poruku na ekranu airodump-ng!

Korak 40:

To znači da je rukovanje uhvaćeno, lozinka je u rukama hakera, u ovom ili onom obliku. Možete zatvoriti terminal aireplay-ng i pritisnuti Ctrl + C na terminalu airodump-ng da biste prestali nadzirati mrežu, ali nemojte ga još zatvoriti samo ako vam kasnije zatrebaju neke informacije.

Korak 41:

Ovime se završava vanjski dio ovog vodiča. Od sada, proces je u potpunosti između vašeg računala i te četiri datoteke na vašoj radnoj površini. Zapravo, onaj.cap, to je važno. Otvorite novi terminal i upišite ovu naredbu: aircrack -ng -a2 -b [usmjerivač bssid] -w [put do popisa riječi] /root/Desktop/*.cap -a je metoda koju će aircrack iskoristiti za razbijanje rukovanja, 2 = WPA metoda. -b označava bssid, zamijenite [router bssid] s BSSID ciljnog usmjerivača, moj je 00: 14: BF: E0: E8: D5. -w znači popis riječi, zamijenite [put do popisa riječi] stazom do popisa riječi koje ste preuzeli. U korijenskoj mapi imam popis riječi pod nazivom "wpa.txt". /root/Desktop/*.cap je put do.cap datoteke koja sadrži lozinku, * znači zamjenska kartica u Linuxu, a budući da pretpostavljam da na radnoj površini nema drugih.cap datoteka, ovo bi trebalo funkcionirati način na koji je. Moja potpuna naredba izgleda ovako: aircrack-ng -a2 -b 00: 14: BF: E0: E8: D5 -w /root/wpa.txt /root/Desktop/*.cap

Sada pritisnite Enter

Korak 42:

Aircrack-ng će sada pokrenuti proces razbijanja lozinke. No, ispustit će ga samo ako se zaporka nađe na popisu riječi koje ste odabrali. Ponekad, nije. Ako je to slučaj, tada možete čestitati vlasniku što je „neprobojan“, naravno, tek nakon što isprobate svaki popis riječi koji bi haker mogao upotrijebiti ili napraviti! Razbijanje lozinke može potrajati dugo, ovisno o veličini popisa riječi. Moj je prošao vrlo brzo.

Korak 43:

Zaporka za našu testnu mrežu bila je "nesigurna", a ovdje možete vidjeti da ju je zrakoplov pronašao. Ako zaporku pronađete bez pristojne borbe, promijenite je ako je to vaša mreža. Ako za nekoga testirate penetraciju, recite mu da promijeni lozinku što je prije moguće.

Korak 44:

Ako želite preskočiti sve ove korake i želite hakirati jednim klikom! Preuzmite moj alat AutoWifiPassRetriever odavde - geekofrandom.blogspot.com

Preporučeni:

Lemljenje kroz komponente rupa - Osnove lemljenja: 8 koraka (sa slikama)

Lemljenje kroz komponente rupa | Osnove lemljenja: U ovom Instructableu raspravljat ću o nekim osnovama o lemljenju komponenti kroz rupe na pločama. Pretpostavit ću da ste već provjerili prva 2 uputstva za moju seriju Osnove lemljenja. Ako niste provjerili moj In

Boe Bot se kreće kroz labirint: 4 koraka

Boe Bot se kreće kroz labirint: Ova instrukcija će vam pomoći u stvaranju odbojnika za boe bota i pružit će vam kôd koji će se kretati boe botom kroz labirint

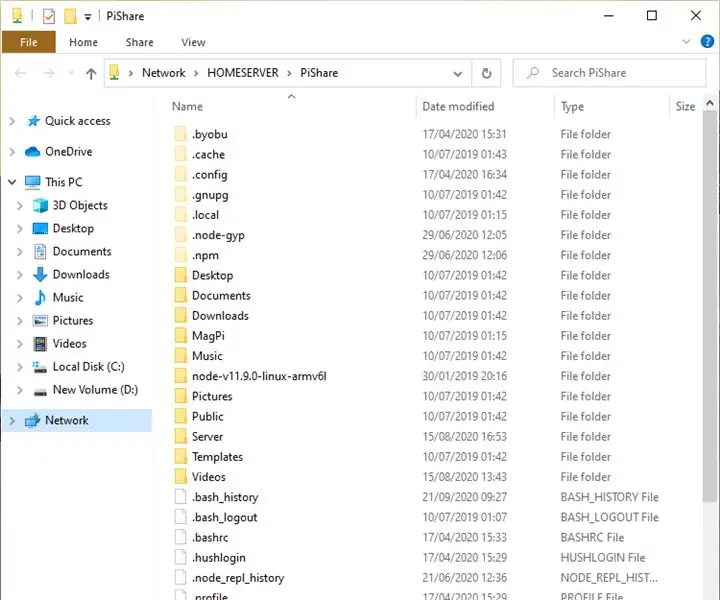

Pristupite datotečnom sustavu Raspberry Pi kroz Windows: 9 koraka

Pristupite datotečnom sustavu Raspberry Pi putem Windowsa: Jeste li ikada dobili Raspberry Pi i otišli " Moram ga postaviti svaki put s monitorom, mišem i tipkovnicom! &Quot; Frustracija koju uzrokuje isključivanje/ponovno uključivanje vašeg monitora i tipkovnice/miša, samo pristup Raspberry Pi -u je bez premca

LEGO robot vozi kroz labirint: 9 koraka

LEGO robot vozi kroz labirint: Ovo je jednostavan, autonomni robot dizajniran za vožnju kroz labirint do izlaza. Izrađen je pomoću LEGO Mindstorms EV3. EV3 softver radi na računalu i generira program koji se zatim preuzima na mikrokontroler pod nazivom EV3 Brick. P

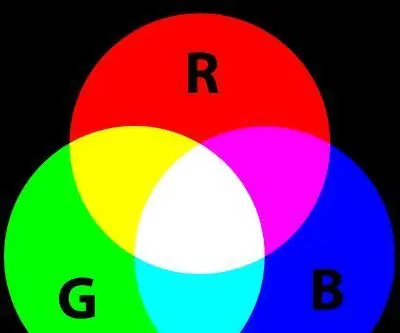

Prođite kroz RGB LED kroz spektar boja pomoću Raspberry Pi 2 i izgrebite: 11 koraka

Prođite kroz RGB LED kroz spektar boja pomoću Raspberry Pi 2 i grebanja: Bilješke o ažuriranju 25. veljače 2016 .: Poboljšao sam program Scratch i redizajnirao instrukcije. Bok dečki, s ovim projektom sam htio upotrijebiti Scratch za kretanje kroz RGB LED kroz spektar boja. Postoji mnogo projekata koji to rade s t